针对国内IP发起攻击的DDoS样本分析(3)

时间:2022-12-14 06:25 来源:网络整理 作者:采集插件 点击:次

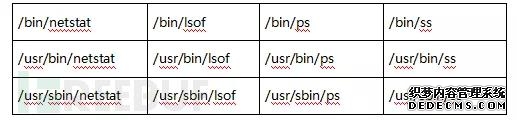

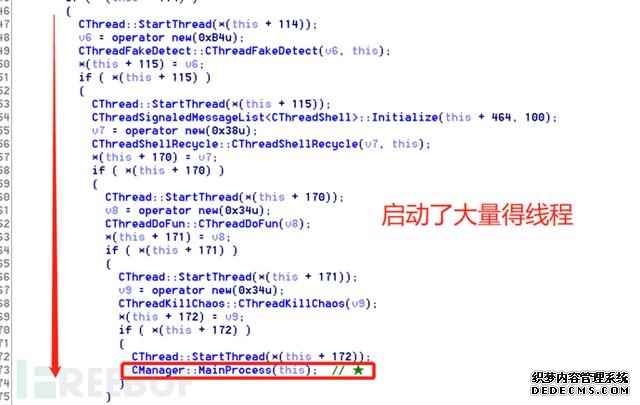

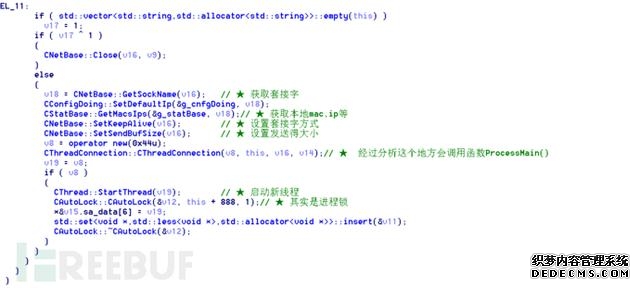

图片十八:被感染文件 线程创建及类Manager调用,使用Socket创建了服务端,用来接收客户端(ip组中返回的数据),Send发送大量的数据如下所示:

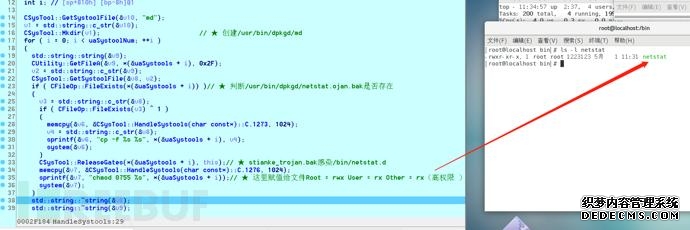

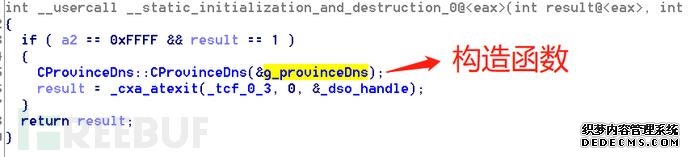

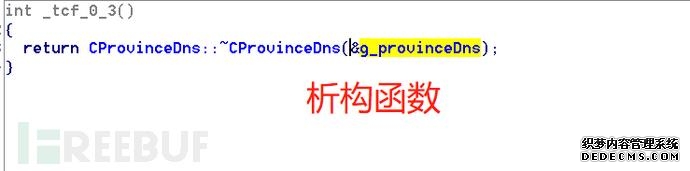

图片十九:SocketDDos 这个样本比较独特的地方,维护了很多对象,对this指针进行调用列表赋值,作为创建新线程参数传入。在构造函数里进行了初始化,在析构释放执行了部分操作,如下所示:

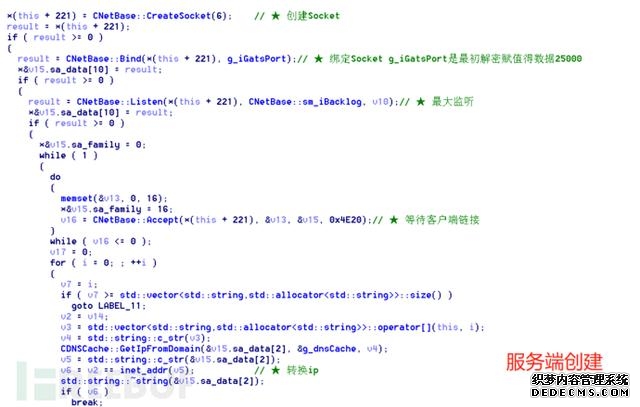

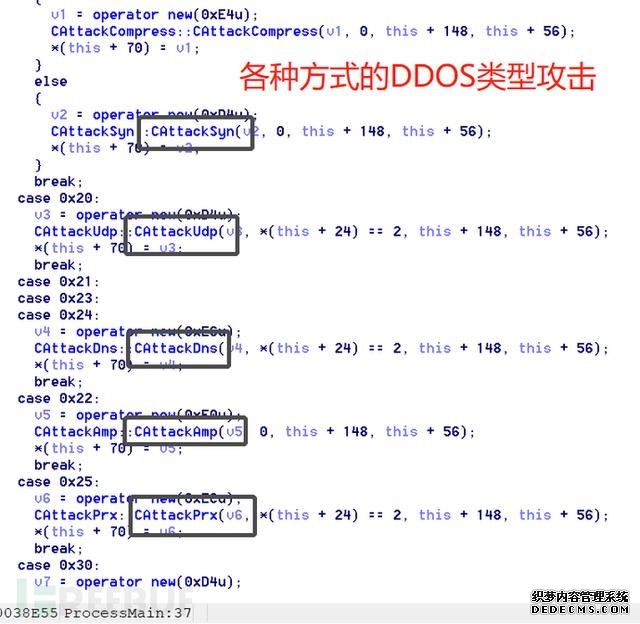

图片二十:ObjectRef 最后找到了关键攻击函数ProssMain,封装了各类型的DDoS攻击,如下所示:

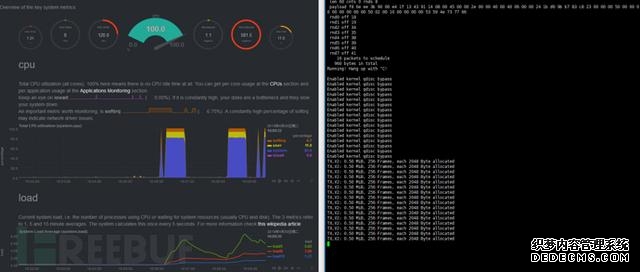

图片二十一:DDos攻击封装 (Ps:附上一张DDoS攻击状态图(模拟),直观的感受DDoS对服务器带来的性能影响与危害。)

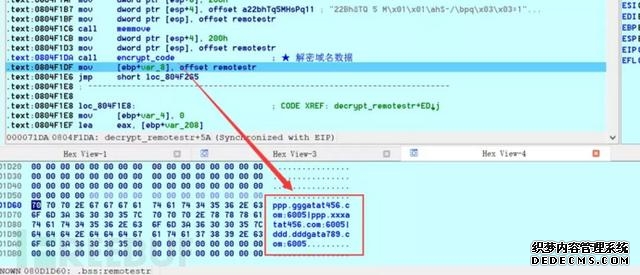

图片二十二:DDos攻击感官图 四、恶意域名,IP及被攻击IP整理 恶意域名: Lea.f3322.org 103.73.160.25(中国香港)

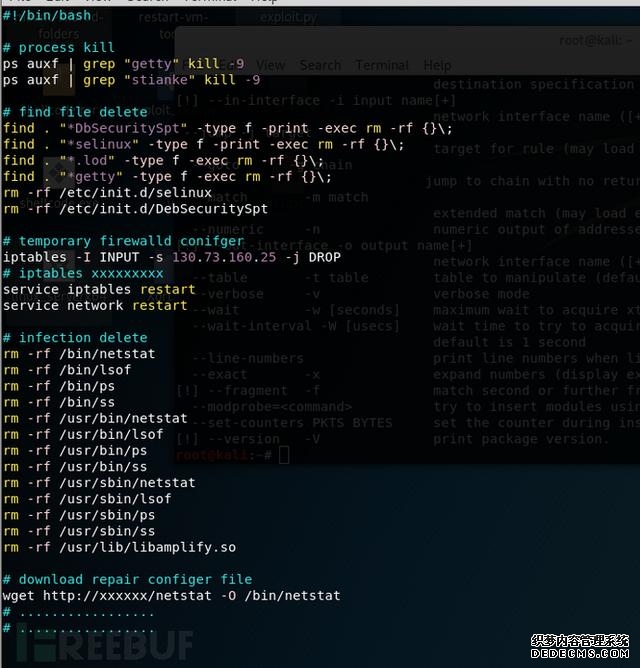

控制端-恶意IP: 130.73.160.25:2500 (德国柏林州柏林)被攻击IP(331 个,大部分在中国): 61.132.163.68 202.102.192.68 202.102.213.68 ... 221.7.92.86 221.7.92.98五、病毒处理及加固措施 根据病毒的行为与样本分析定性,清理被感染的文件及尝试恢感染的数据,对服务器进行加固,编写伪脚本如下(需要配合实际情况):

图片二十三:病毒处理及数据恢复脚本 六、总结 经过病毒的全面分析,入侵系统以后,执行了大量的恶意代码,感染文件、加载内核模块、伪装隐藏等恶意行为,目的发动各种形式的DDos攻击。 单纯的观察行为是很难排查与定位,无法捕获到病毒执行过程与文件数据感染的具体情况。管理人员应该加强安全防范意识,有良好的网络监控服务(如DDos监控)日志审计等,第一时间掌控服务器健康状态,从而及时发现、排查、追踪、定位、分析、处理,将病毒造成的损害降至最低点。 |