针对国内IP发起攻击的DDoS样本分析

时间:2022-12-14 06:25 来源:网络整理 作者:采集插件 点击:次

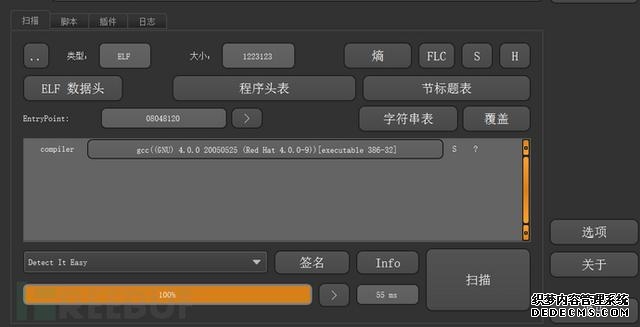

近期光通天下团队捕获到名为stianke_trojan.bak的恶意样本,经过样本初步分析确认该病毒类型linux.Trojan.Generic.DDoS。 样本md5值等信息如下: MD5:43a5c08bfac85e097b1eceeafaeeec40 SHA-1:9e9680e492bfcdf894bdedc92dc25848f0474f1d File Type ELF Magic: ELF 32-bit LSB executable, Intel 80386, version 1 (SYSV), statically linked, for GNU/Linux 2.2.5, not stripped TRiD ELF Executable and Linkable format (Linux) (50.1%) ELF Executable and Linkable format (generic) (49.8%) File Size 1.17 MB此次捕获到的病毒家族庞大,变种复杂多样,运用了大量的关键字符加密(动态解密过程)。利用linux特性,感染大量系统文件(高效、非临时性)作为自我保护与持续性攻击的手段。 利用Linux系统原理巧妙伪装与隐藏,被感染服务器植入后门,发动DDos网络攻击,如果被木马植入,将会带来极大的危害及不可预估的损失。 二、行为分析 观察病毒是否加壳进行了免杀处理,通过查壳并未加壳,如下所示:

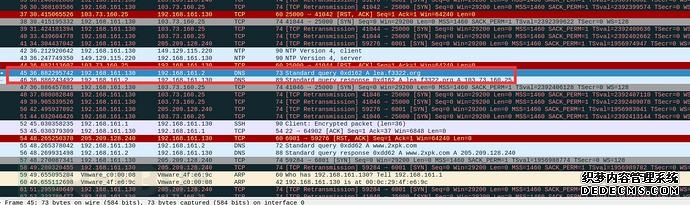

图片一:查壳 病毒拖入虚拟机或沙箱进行运行,动态观察病毒对系统恶意行为,如修改配置、网络操作等,对病毒行为结果做到心中有数,如下所示:

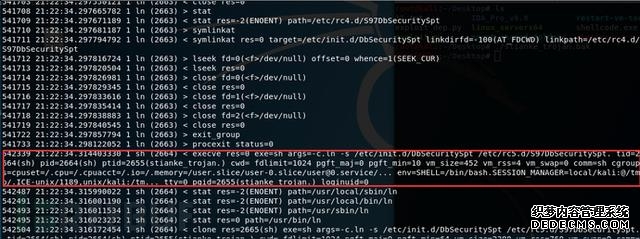

图片二:行为监控 三、样本详细分析 (1)样本执行流程分析 拖入IDA中观察样本的复杂程度如下所示:

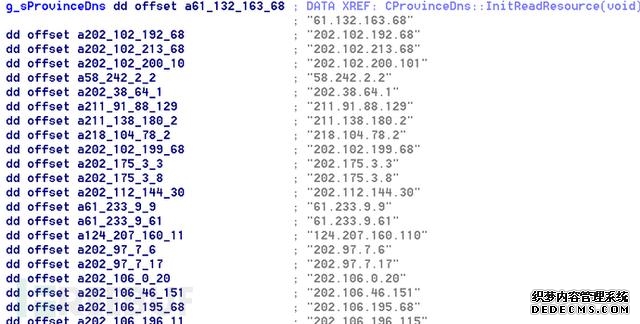

图片三:IDA VIEW 利用字符串交叉引用提取有效的字符串信息,其中提取大量的DDos所攻击的ip(高达300以上),ip源基本都是中国境内的,如下所示:

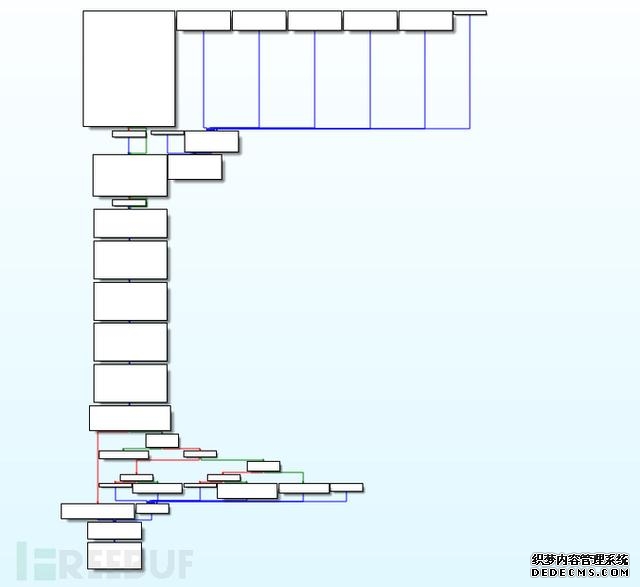

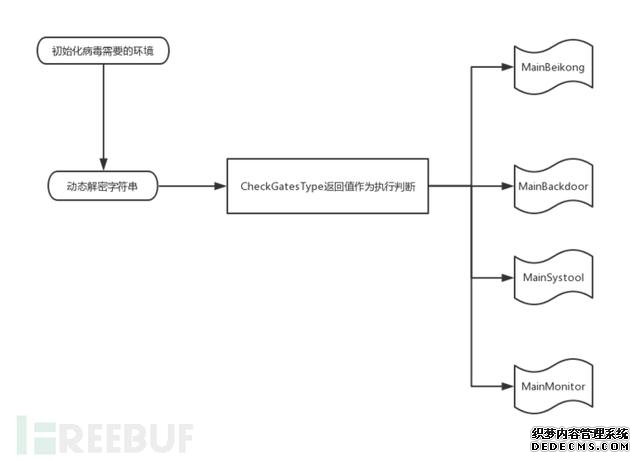

图片四:目标ip源 定位到病毒入口点,经样本动态调试,执行流程大体如下:

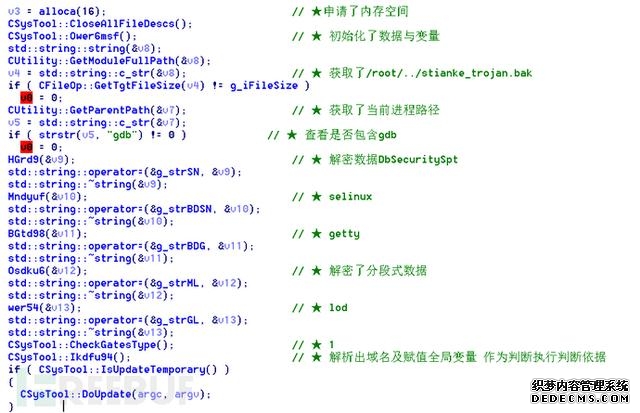

图片五:病毒执行流程 (2)动态解密字符串模块 解密数据赋值给全局变量:

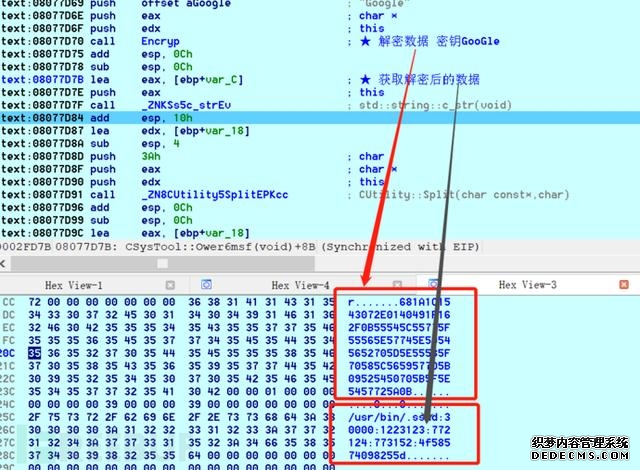

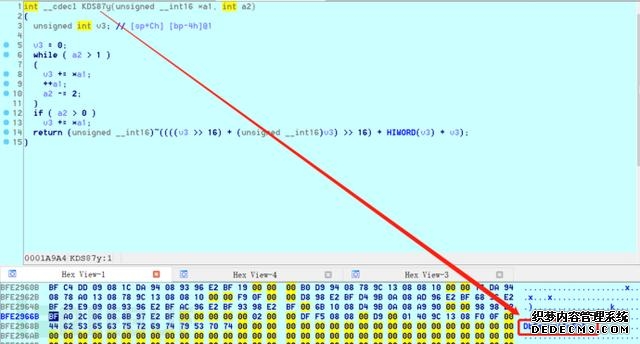

图片六:动态解密数据 通过字符串动态解密,最后解密出正确的ip域名端口等数据:

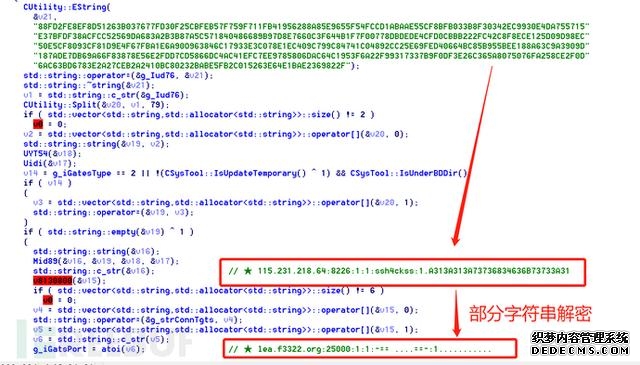

图片七:ip/域名/port 最终整理全局变量被赋值的数据,如下所示:

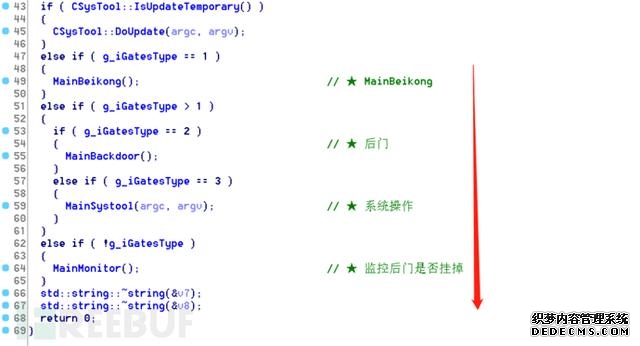

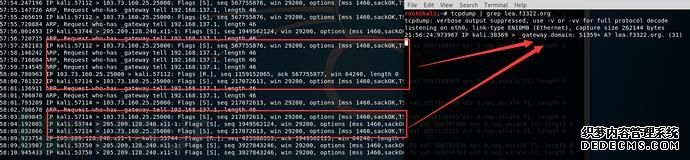

图片八:域名解析 (3)MainBeikong模块 观察执行流程会发现,当病毒第一次执行的时候,g_iGatesType被赋值为1,则必然会进入到该函数,函数分析如下: (责任编辑:admin) |