- 网络和通信安全

- 设备和计算安全

- 应用和数据安全

- 物理和环境安全

- 网络架构应划分不同的网络区域,并按照方便管理和控制的原则为各网络区域分配地址;

- 访问控制应在网络边界或区域之间根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信;应能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力,控制粒度为端口级;

- 通信传输应采用校验码技术或加解密技术保证通信过程中数据的完整性;边界防护:应保证跨越边界的访问和数据流通过边界防护设备提供的受控接口进行通信;

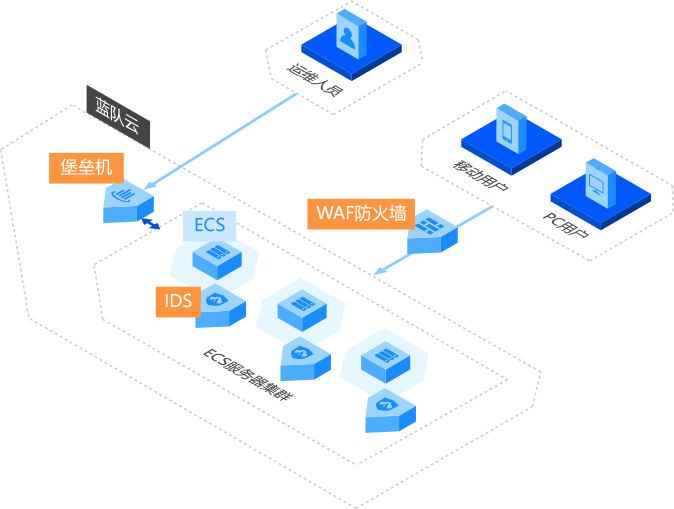

- 入侵防范应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为;当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警;

- 安全审计应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

- 条款解读根据服务器角色和重要性,对网络进行安全域划分;在内外网的安全域边界设置访问控制策略,并要求配置到具体的端口;在网络边界处应当部署入侵防范手段,防御并记录入侵行为;对网络中的用户行为日志和安全事件信息进行记录和审计;

- 应对策略 墨客下一代防火墙高防IP

- 身份鉴别应对登录的用户进行身份标识和鉴别,身份标识具有唯一性;

- 访问控制应根据管理用户的角色建立不同账户并分配权限,仅授予管理用户所需的最小权限,实现管理用户的权限分离;

- 安全审计应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

- 入侵防范应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警;

- 恶意代码防范应采用免受恶意代码攻击的技术措施或采用可信计算技术建立从系统到应用的信任链,实现系统运行过程中重要程序或文件完整性检测,并在检测到破坏后进行恢复;

- 条款解读避免账号共享、记录和审计运维操作行为是最基本的安全要求;必要的安全手段保证系统层安全,防范服务器入侵行为;

- 应对策略 堡垒机

- 身份鉴别应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,鉴别信息具有复杂度要求;

- 访问控制应授予不同帐户为完成各自承担任务所需的最小权限,并在它们之间形成相互制约的关系;

- 安全审计应提供安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

- 数据完整性应采用校验码技术或加解密技术保证重要数据在传输过程中的完整性和保密性;

- 数据备份恢复应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地;

- 条款解读应用是具体业务的直接实现,不具有网络和系统相对标准化的特点。大部分应用本身的身份鉴别、访问控制和操作审计等功能,都难以用第三方产品来替代实现;数据的完整性和保密性,除了在其他层面进行安全防护以外,加密是最为有效的方法;数据的异地备份是等保三级区别于二级最重要的要求之一,是实现业务连续最基础的技术保障措施;

- 安全策略和管理制度安全策略和管理制度:应形成由安全策略、管理制度、操作规程、记录表单等构成的全面的信息安全管理制度体系;

- 安全管理机构和人员安全管理机构和人员:应成立指导和管理信息安全工作的委员会或领导小组,其最高领导由单位主管领导委任或授权;

- 安全建设管理应根据保护对象的安全保护等级及与其他级别保护对象的关系进行安全整体规划和安全方案设计,并形成配套文件;

- 安全运维管理应采取必要的措施识别安全漏洞和隐患,对发现的安全漏洞和隐患及时进行修补或评估可能的影响后进行修补;

- 条款解读安全策略、制度和管理层人员,是保证持续安全非常重要的基础。策略指导安全方向,制度明确安全流程,人员落实安全责任;等保要求提供了一种方法论和最佳实践,安全可以按照等保的方法论进行持续的建设和管理;