漏洞管理面面观(2)

时间:2023-08-11 16:46 来源:网络整理 作者:墨客科技 点击:次

我们认为,一个漏洞管理框架应该包括治理、发现、评估、处理、监控和报告五个部分。有效的漏洞管理可以帮助组织定期评估漏洞,根据成本效益原则修复风险严重、高、和中等的漏洞,并接受修复成本比较高的风险较小的漏洞。

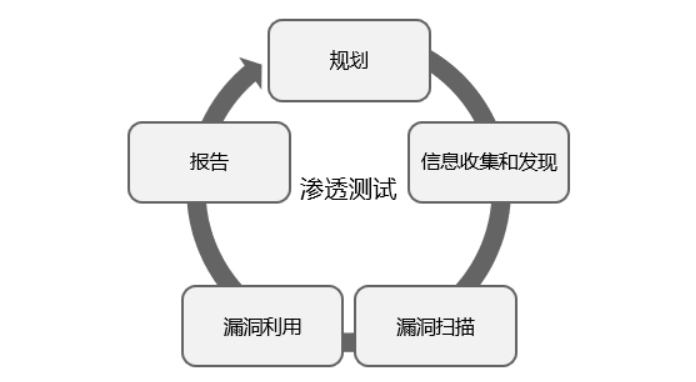

1. 治理/准备 良好的治理过程是是有效的漏洞管理的基础,如果不能明确数据和处理数据的信息系统的的分类或者对业务的影响程度,也就无法确定他们需要保护的程度、漏洞的等级和修复的优先级。治理的内容包括确认组织的信息系统表,需要保护的信息系统,对数据的分类,和一些诸如服务水平协议,角色和职责,项目范围等文档的撰写。 2. 漏洞发现 漏洞发现的方式主要包括漏洞扫描、渗透测试等,使用Nessus等常见的漏洞扫描器可以快速识别系统、网络和应用程序中的漏洞,例如版本漏洞和不安全的配置等,然而常规的漏洞扫描器可能存在一定的误报率和难以发现如逻辑绕过之类的漏洞。渗透测试技术则可以弥补这一缺陷。 渗透测试是通过模拟黑客攻击的过程,发现资产存在的漏洞。漏洞扫描只是探测漏洞是否存在,通常不会对系统发起主动的攻击性行为,而渗透测试会通过突破安全控制措施,入侵目标系统来验证漏洞,达到评估系统安全性的目的。 渗透测试通常包含规划、信息收集和发现、漏洞扫描、漏洞利用和报告这几个阶段。规划阶段需要确认测试的域名、权限、时间窗口和扫描方式等问题;信息收集和发现结合人工和自动化工具收集目标环境的相关信息,信息收集的步骤通常会对漏洞利用起到很大的帮助;漏洞扫描使用自动的扫描工具勘测系统漏洞;而漏洞利用阶段则根据前面步骤收集的信息、发现的漏洞等,尝试攻破系统的安全防线;最终,对发现的漏洞和对应的修复方式通常以报告的形式呈现。漏洞利用测试的方面主要有:配置管理测试、认证测试、会话管理测试、权限和业务逻辑测试、数据验证测试、共享主机测试等。具体的测试细节这里不展开讨论。

渗透测试根据向攻击者/测试者提供信息的程度可以划分为白盒渗透测试、灰盒渗透测试、黑盒渗透测试,其中白盒渗透向攻击者提供目标系统的详细信息,因此可以减少信息勘测的步骤,缩短测试和攻击时间,并增加了发现更多漏洞的可能性。黑盒测试在攻击前不向测试人员提供任何消息,也更接近真实的攻击场景。而灰盒测试测试也被称为部分知识测试,是前两种测试的折中,平衡了两者的优缺点,也是最常用的渗透测试方法。 很多指南提供了可以参考的行业标准渗透测试方法,包括OWASP测试指南、OSSTMM、NIST800-115、FedRAMP渗透测试指南、PCI DSS关于渗透测试的信息补充等。OWASP TOP 10 2017也列出了10项最严重的应用程序安全风险,包括:注入、失效的身份验证、敏感数据泄露、XML外部实体(XXE)、失效的访问控制、安全配置错误、跨站脚本攻击(XSS)、不安全的反序列化、使用含有已知漏洞的组件、不足的日志记录和监控。

3. 评估 根据漏洞在当前环境下的威胁程度、可复现性、影响用户程度等评估漏洞和风险,并依此对漏洞评级、排序并确定修复的优先级。对漏洞的定性评估可以将漏洞分为:超高危、高危、中危、低危,具体的评判标准可以参考CVE和CVSS。已发现的漏洞通常使用CVE(通用漏洞和披露)来标识,由MITRE维护,可以在查看漏洞有关的详情、可以造成的危害等,如前面提到的WannaCry利用的Windows系统的漏洞被标识为:CVE-2017-0143;而CVSS(通用漏洞评分系统)提供一个描述安全漏洞严重性的标准化评分系统。 4. 处理 (责任编辑:admin) |