黑客必学知识点---APT攻击详解

时间:2023-02-06 00:16 来源:网络整理 作者:采集插件 点击:次

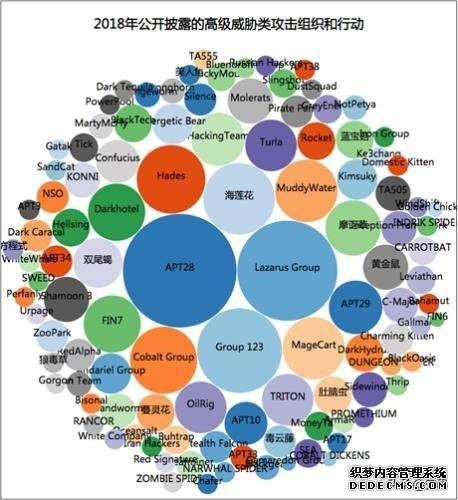

近些年来,一系列重大安全事件的接连发生将一个新名词"APT攻击"带入人们的视野,APT攻击对现有安全防护体系带来了巨大的挑战,成为所有信息安全从业人员重点关注的对象。 那么到底是什么APT攻击呢?它的原理是什么呢?如何被利用又如何防范呢?今天小编就以本篇文章内容给大家详细阐述一下"APT攻击的前世今生"。

APT(AdvancedPersistent Threat)高级持续性威胁。是指组织(特别是政府)或者小团体利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为。 二、 APT攻击流程是什么?

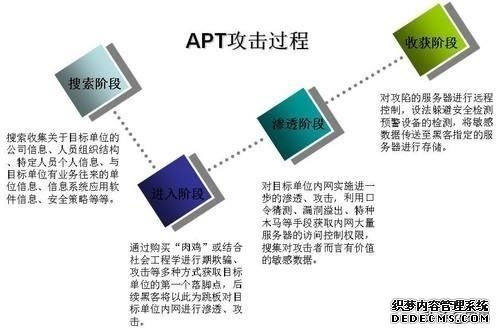

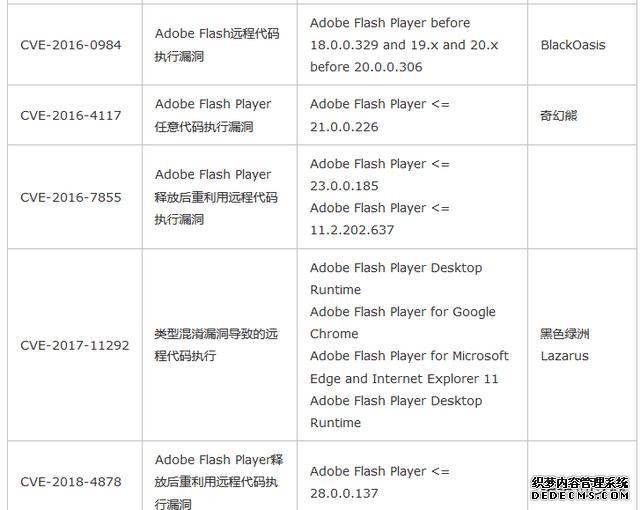

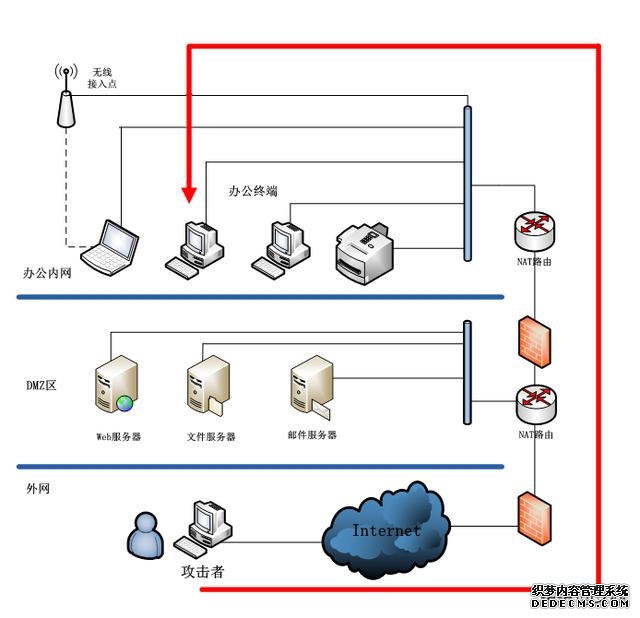

整个apt攻击过程包括定向情报收集、单点攻击突破、控制通道构建、内部横向渗透和数据收集上传等步骤: 1、定向情报收集 定向情报收集,即攻击者有针对性的搜集特定组织的网络系统和员工信息。信息搜集方法很多,包括网络隐蔽扫描和社会工程学方法等。 2、单点攻击突破 单点攻击突破,即攻击者收集了足够的信息后,采用恶意代码攻击组织员工的个人电脑,攻击方法包括: 1)社会工程学方法,如通过email给员工发送包含恶意代码的文件附件,当员工打开附件时,员工电脑就感染了恶意代码; 2)远程漏洞攻击方法,比如在员工经常访问的网站上放置网页木马,当员工访问该网站时,就遭受到网页代码的攻击,rsa公司去年发现的水坑攻击(watering hole)就是采用这种攻击方法。 3、控制通道构建 控制通道构建,即攻击者控制了员工个人电脑后,需要构建某种渠道和攻击者取得联系,以获得进一步攻击指令。攻击者会创建从被控个人电脑到攻击者控制服务器之间的命令控制通道,这个命令控制通道目前多采用http协议构建,以便突破组织的防火墙,比较高级的命令控制通道则采用https协议构建。 4、内部横向渗透 内部横向渗透,一般来说,攻击者首先突破的员工个人电脑并不是攻击者感兴趣的,它感兴趣的是组织内部其它包含重要资产的服务器,因此,攻击者将以员工个人电脑为跳板,在系统内部进行横向渗透,以攻陷更多的pc和服务器。攻击者采取的横向渗透方法包括口令窃听和漏洞攻击等。 5、数据收集上传 数据收集上传,即攻击者在内部横向渗透和长期潜伏过程中,有意识地搜集各服务器上的重要数据资产,进行压缩、加密和打包,然后通过某个隐蔽的数据通道将数据传回给攻击者。 三、 APT攻击常利用的安全漏洞

1、google极光攻击 2010年的Google Aurora(极光)攻击是一个十分著名的APT攻击。Google的一名雇员点击即时消息中的一条恶意链接,引发了一系列事件导致这个搜索引擎巨人的网络被渗入数月,并且造成各种系统的数据被窃取。这次攻击以Google和其它大约20家公司为目标,它是由一个有组织的网络犯罪团体精心策划的,目的是长时间地渗入这些企业的网络并窃取数据。 原理图如下:

该攻击过程大致如下: 1) 对Google的APT行动开始于刺探工作,特定的Google员工成为攻击者的目标。攻击者尽可能地收集信息,搜集该员工在Facebook、Twitter、LinkedIn和其它社交网站上发布的信息。 2) 接着攻击者利用一个动态DNS供应商来建立一个托管伪造照片网站的Web服务器。该Google员工收到来自信任的人发来的网络链接并且点击它,就进入了恶意网站。该恶意网站页面载入含有shellcode的JAVAScript程序码造成IE浏览器溢出,进而执行FTP下载程序,并从远端进一步抓了更多新的程序来执行(由于其中部分程序的编译环境路径名称带有Aurora字样,该攻击故此得名)。 3) 接下来,攻击者通过SSL安全隧道与受害人机器建立了连接,持续监听并最终获得了该雇员访问Google服务器的帐号密码等信息。 4) 最后,攻击者就使用该雇员的凭证成功渗透进入Google的邮件服务器,进而不断的获取特定Gmail账户的邮件内容信息。 2、超级工厂病毒攻击(震网攻击) (责任编辑:admin) |