电脑勒索病毒介绍(Bluesky勒索病毒爆发对SQL)

时间:2023-01-22 12:59 来源:网络整理 作者:采集插件 点击:次

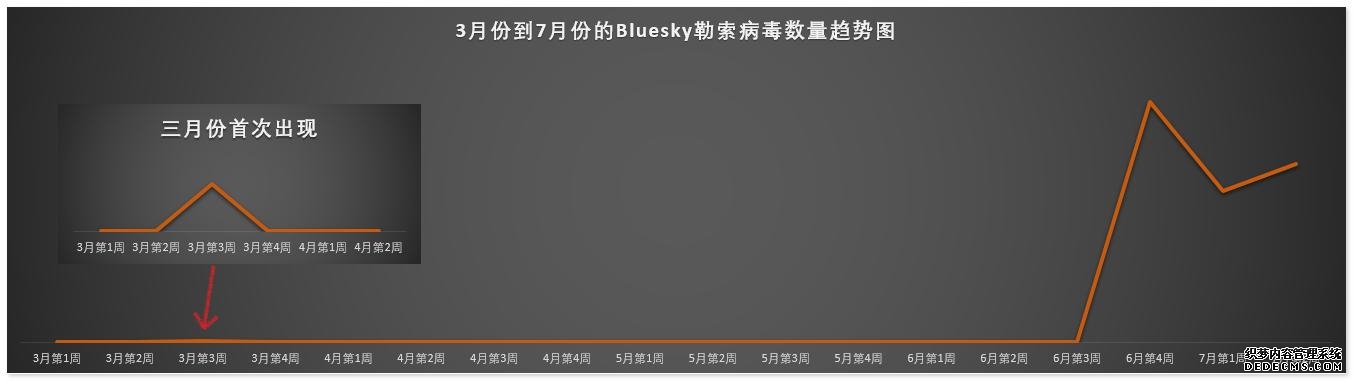

近日,火绒安全实验室监测结果显示:Bluesky勒索病毒正在活跃。该病毒在3月份首次出现,在6月末开始爆发,其传播数量趋势如下图所示。火绒安全软件可查杀该病毒。

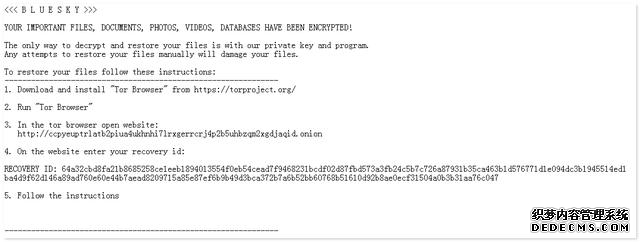

Bluesky传播数量趋势图 黑客主要通过渗透攻击SQL Server数据库进行投毒传播。SQL Server是微软公司推出的关系型数据库系统,在个人和企业PC上应用广泛,一旦黑客攻陷该数据库,即会对用户产生直接的数据安全威胁。 该勒索病毒会对一些重要文件进行全文件加密,如后缀名为:db 、sql、ckp等数据库文件。其他文件只会加密文件前16MB如:txt、pdf、zip等文件,而Bluesky勒索病毒不仅对受害者电脑中的数据进行加密,还会对局域网中其他终端共享的资源进行加密。被加密后的文件后缀名为:.bluesky,并留下勒索信,勒索信的内容,如下所示:

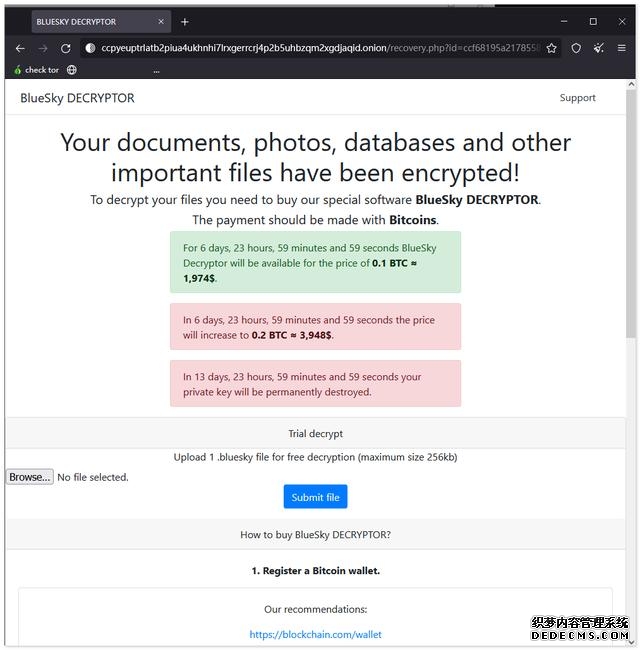

勒索信 被勒索后,需要支付0.1比特币(目前大概13325人民币)勒索病毒支付页面如下图所示:

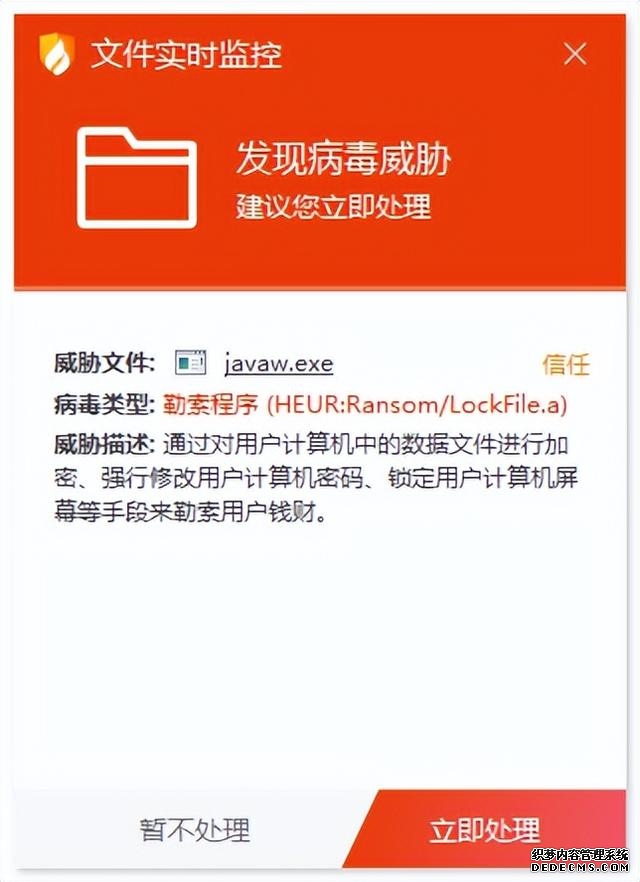

勒索病毒支付页面 针对各类勒索病毒,火绒安全软件在病毒入侵的各个维度上都做了针对性的预防。在防止网络渗透攻击维度,有网络入侵拦截、Web服务保护、横向渗透防护、暴破攻击防护等模块进行防护;在防止黑客入侵过程维度,有系统加固和应用加固模块进行防护;在防病毒维度,有文件实时监控和恶意行为监控模块进行防护;在防投毒维度,有邮件监控、Web扫描、恶意网址拦截等模块进行防护。 同时,我们也建议用户从以下方面做好自查防护: 1.定期更换域控、数据库、服务器上的管理员密码;2.定期更新病毒库,定时组织内网进行全盘扫描;3.定期更新补丁,修复漏洞;4.定期检查防火墙及安全软件的防护日志,及时发现异常并解决;5.定期备份重要的数据;6.修改数据库默认端口,防止被扫描器暴破。

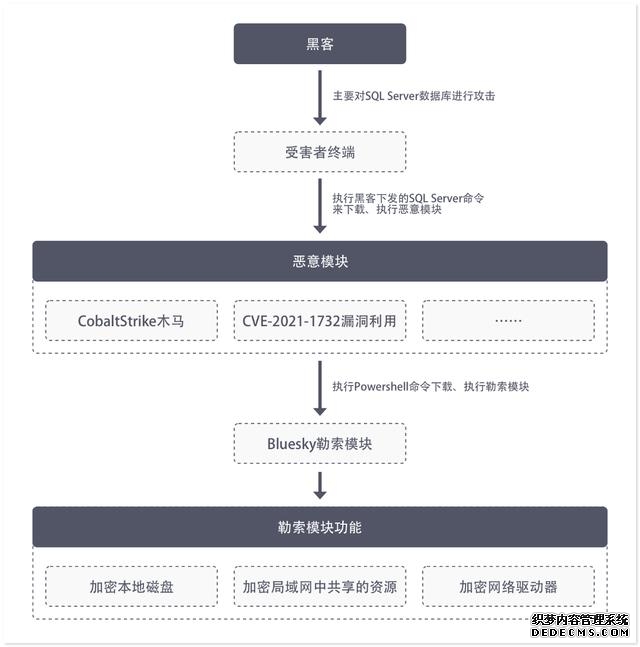

火绒安全勒索病毒查杀图 详细分析传播途径分析 通过火绒终端威胁情报系统发现,黑客通过对SQL Server数据库进行渗透攻击的方式投放勒索病毒,攻击成功后,下发各种恶意程序并执行Powershell命令来下载、执行勒索模块,相关流程图,如下所示:

Bluesky执行流程图 由于SQL Server数据库权限限制,黑客通过上传CVE-2021-1732漏洞利用程序提权并执行Powershell相关代码,如下图所示:

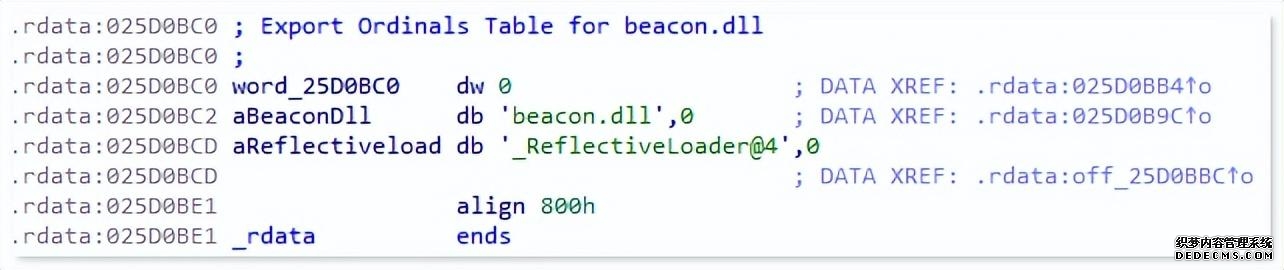

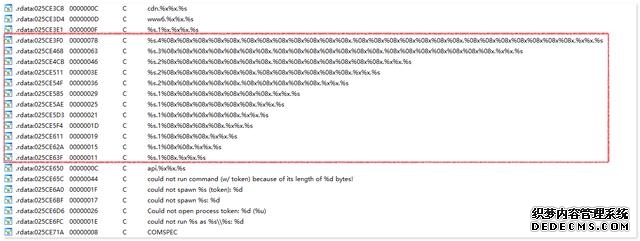

利用CVE-2021-1732漏洞提权执行powershell命令 C&C服务器还会下发的后门模块,该恶意模块为CobaltStrike反射型注入后门模块beacon,相关模块数据,如下所示:

导出表信息

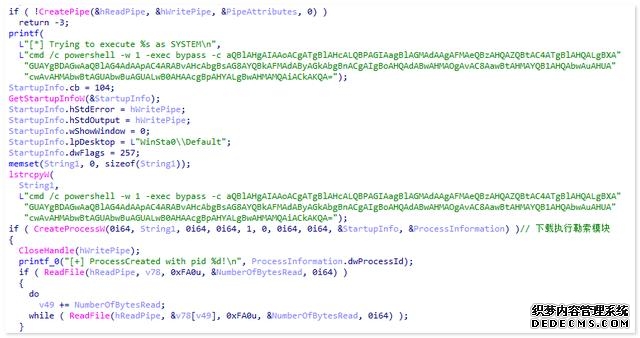

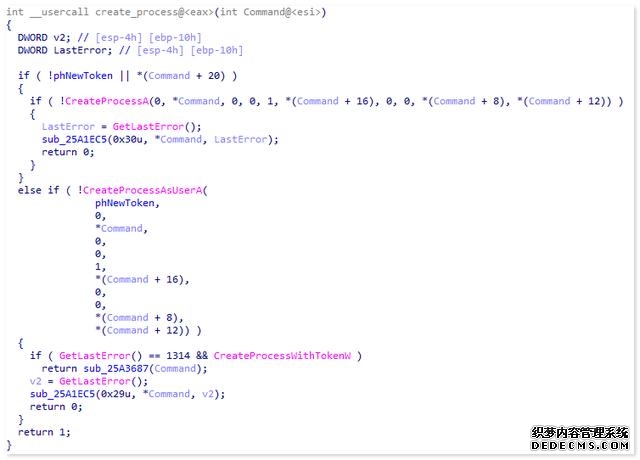

beacon后门模块相关字符串 CobaltStrike木马可以通过创建cmd进程来执行C&C服务器下发的Powershell命令,相关代码,如下图所示:

cmd进程来执行Powershell命令 加密相关分析加密算法分析 Bluesky勒索病毒使用chacha20算法(对称加密)来对文件数据进行加密,并将密钥通过curve25519椭圆曲线算法(非对称加密)进行加密,保存在被加密的文件中,在没有获取到相应私钥之前无法对文件进行解密。文件加密相关代码,如下图所示: (责任编辑:admin) |

- 上一篇:yes黑客联盟论坛

- 下一篇:简单又有趣的黑客代码(恶搞黑客代码)