黑客入侵插件包(间谍软件AgentTesla新变种正通过

时间:2023-01-18 10:08 来源:网络整理 作者:采集插件 点击:次

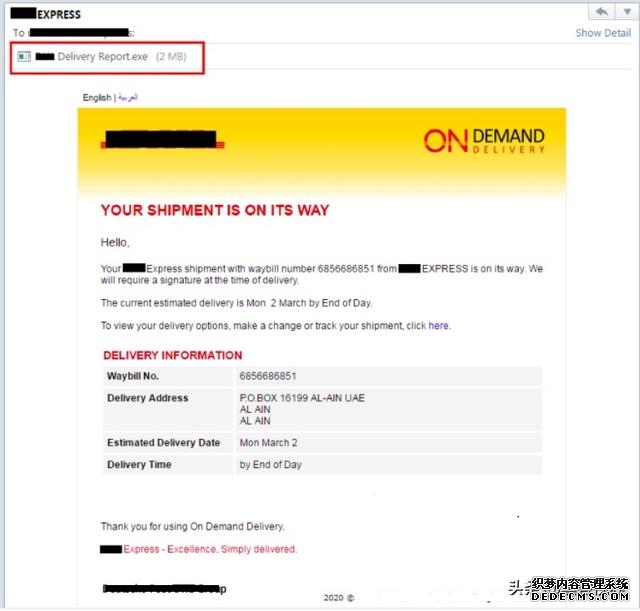

AgentTesla,一款采用.Net语言(C#、VB.Net等)编写的间谍软件、键盘记录程序和信息窃取木马,同时也是一款商业化的产品,可以通过其官方网站购买到。 自2014年首次出现以来,与AgentTesla相关联的网络间谍活动几乎就没有中断过,期间甚至还出现了各种各样的变种。就在几天前,FortiGuard Labs就再次捕获了一封旨在传播AgentTesla新变种的钓鱼电子邮件。 接下来,就让我们一起来看看AgentTesla的这个新变种是如何在受感染系统中传播、窃取了哪些数据以及如何将被盗数据上传到命令和控制(C2)服务器的吧。 感染链分析如你所见,这个新的AgentTesla变种是一个可执行文件。在FortiGuard Labs 捕获的钓鱼电子邮件中,它被命名为“*** Delivery Report.exe”。

图1.钓鱼电子邮件 分析表明,此文件是已编译的AutoIt可执行文件,可以使用Exe2Aut或myAut2Exe对其进行反编译。

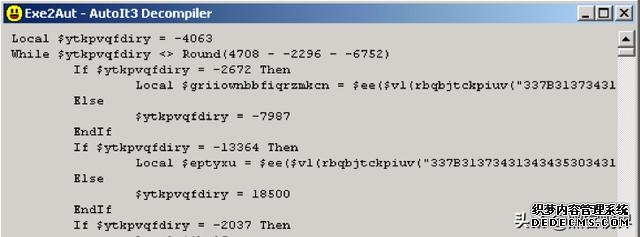

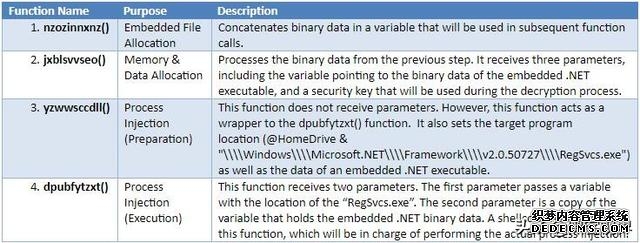

图2.使用Exe2Aut反编译的可执行文件 AutoIt代码共包含18个函数,但实际上只有四个会真正执行,具体细节如下:

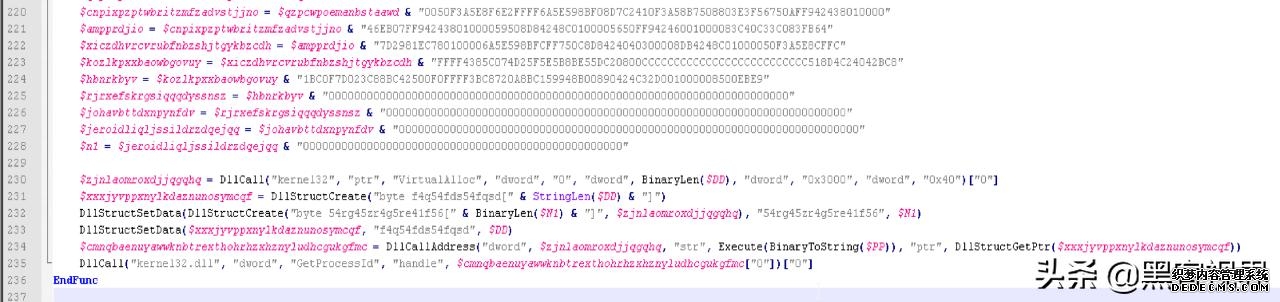

图3.实际执行的四个函数 四个函数中的dpubfytzxt()会执行许多操作,其中之一就是将恶意有效载荷注入RegSvcs.exe进程。

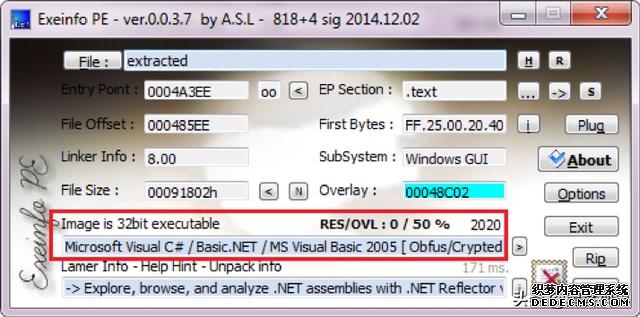

图4.负责执行进程注入的函数 恶意有效载荷分析分析表明,被注入RegSvcs.exe进程的有效载荷是一个采用Microsoft Visual C#/Basic.Net编译的32位PE文件。

图5.PE文件信息 在进程注入完成之后,有效载荷便会开始查找主流的FTP客户端,如FTPGetter、FTP Navigator、FlashXP以及SmartFTP等。

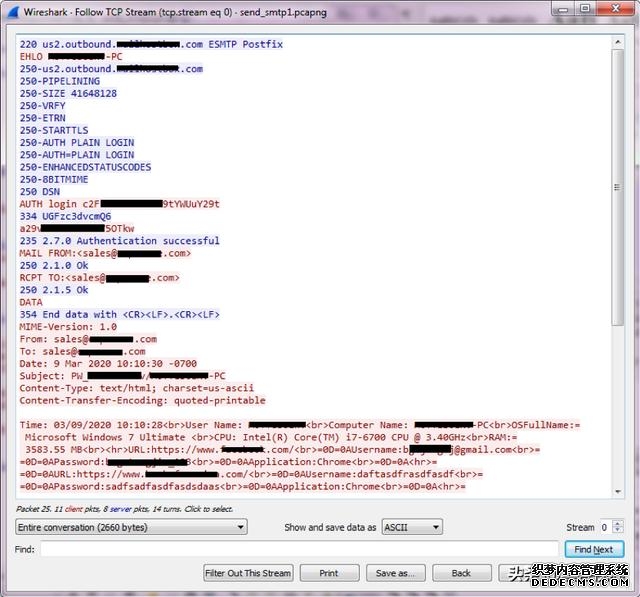

图6.RegSvcs.exe凭证扫描 据称,这个新的AgentTesla能够从60多种软件中窃取保存的凭证,具体如下: 网页浏览器: Google Chrome Mozilla Firefox Microsoft IE & Edge Apple Safari Tencent QQBrowser Opera Browser Yandex Browser 360 Browser Iridium Browser Comodo Dragon CoolNovo Chromium Torch Browser 7 Star Browser Amigo Browser Brave CentBrowser Chedot Coccoc Elements Browser Epic Privacy Kometa Orbitum Sputnik Uran Vivaldi Citrio Liebao Browser Sleipnir 6 QIP Surf Browser Coowon Browser SeaMonkey Flock Browser UCBrowser BlackHawk Browser CyberFox Browser KMeleon Browser IceCat Browser IceDragon Browser PaleMoon Browser WaterFox Browser Falkon Browser 电子邮件客户端和Messenger客户端: Microsoft Outlook Mozilla Thunderbird Aerofox Foxmail Opera Mail IncrediMail Pocomail Qualcomm Eudora The Bat! Email Postbox Claws Mail Becky! Internet Mail Trillian Messenger ICQ Transport VPN、FTP客户端和下载管理器: OpenVPN FileZilla Ipswitch WS_FTP WinSCP CoreFTP FTP Navigator FlashFXP SmartFTP CFTP FTPGetter DownloadManager Coowon jDownloader 最后,所有这些被盗凭证将通过基于SMTP协议的电子邮件发送到攻击者的电子邮箱。

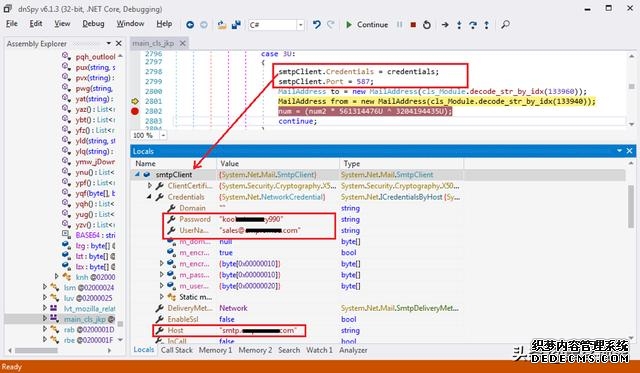

图7.攻击者的电子邮箱账户信息

图8.通过SMTP协议提交凭证 AgentTesla新变种的其他功能根据FortiGuard Labs的说法,除信息窃取功能外,这个新的AgentTesla变种还配备了许多其他的功能,包括: 在受感染重新启动时自动运行; (责任编辑:admin) |