联通业务平台部署天融信集中化安全防护方案

时间:2018-04-27 14:30 来源:网络整理 作者:墨客科技 点击:次

北京 2014-05-26(中国商业电讯)--中国联通[微博]是中国唯一一家在纽约、香港、上海三地同时上市的电信运营企业,连续多年入选“世界500强企业”,目前已建114平台、168声讯平台、VAC+SPMS平台、WAP网关平台、WEB网关平台、彩信中心平台、短信中心平台、行业网关平台、号码标识平台、互通网关平台、IPTV平台、精细化营销平台、在信网关平台等多种业务平台,分布在不同物理位置的机房,每个业务平台都有自己的互联网和内联网出口。 随着联通业务的快速发展,问题开始突显出来:繁多的出口,边界不清晰,每个业务平台需单独进行网络和安全建设,更多的运维人员,难以统一管理,重复建设,安全隐患不断加大,人力、物力大量浪费等。因此,联通迫切需要从整体出发,找出组网和安全防护的共性要求,重新整合其业务平台和规划其安全防护体系,整体提高业务平台防护水平和安全维护专业化水平。由于联通业务平台分散在不同物理位置的机房,短期内要将之集中在一个机房很不现实。因此,安全方案需要在尽量不挪动各业务平台物理机房位置的前提下,将联通业务平台整合到一起,统一划分安全域,统一进行边界整合,统一进行安全防护,并遵循以下原则。 总体思路与原则 安全域划分原则 业务保障原则:安全域方法的根本目标是能够更好的保障业务的正常运行和运行效率。 结构简化原则:安全域划分的直接目的和效果是要将整个网络变得更加简单,便于设计防护体系。 等级保护原则:安全域划分应遵循业务系统等级防护要求,使具有相同等级保护要求的数据业务系统共享防护手段。 生命周期原则:对于安全域的划分和布防不仅仅要考虑静态设计,还要考虑不断的变化,以及工程化的管理。 边界整合原则 尽量少挪动原则:业务平台重新整合要尽量少挪动物理机房位置,以防因网络大规模调整而影响业务的开展。 分等级原则:根据通信行业“电信网和互联网安全防护体系”系列标准中安全等级防护要求,边界整合需考虑数据业务系统的安全等级,尽可能将相同安全等级的数据业务系统整合在一起。 安全域原则:边界整合原则上要将各数据业务系统的同类安全域合并成一个大的安全域,形成新的边界。 集中防护原则:边界整合需要考虑集中化安全防护以节省人力物力。 安全防护原则 集中防护:基础安全技术防护手段应以安全域划分和边界整合为基础,进行集中部署。 分等级防护:根据通信行业“电信网和互联网安全防护体系”系列标准中安全等级防护的要求,采取符合其防护等级要求的安全防护手段。 纵深防护:从外部网络到核心生产区之间存在多层安全防护边界,需在每层防护边界上部署侧重点不同的安全技术手段和安全策略。 安全域划分方案 联通各业务平台主要由互联网出口系统、内部互联系统、核心生产系统(包括存储备份)三部分组成。互联网出口系统负责为互联网用户提供业务访问,内部互联系统负责与联通内部网管、计费系统等交互,核心生产系统负责完成系统的主要业务功能和业务系统数据的存储备份。 根据上述分析结果,联通业务平台整合后将划分为四个安全域:互联网接口区、内部互联接口区、核心交换区和核心生产区,如下图示。

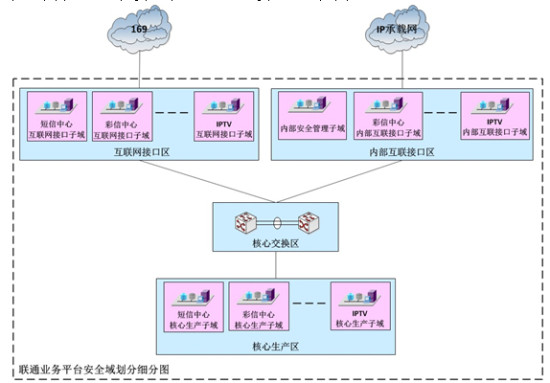

图1 联通业务平台集中化安全防护安全域划分图各安全域组成及功能描述如下: 互联网接口区:由所有业务平台中与互联网连接互访的系统组成,这些系统通过联通169网与互联网直接连接,可通过互联网直接访问。 内部互联接口区:由所有业务平台中与联通IP承载网连接互访的系统组成,这些系统通过联通IP承载网与网管系统、计费系统等连接。 核心交换区:由2台核心交换机组成,负责连接核心生产区、内部互联接口区和外部互联接口区。 核心生产区:由各业务平台的核心生产系统组成,仅和业务平台的其它安全域直接互联,不与任何外部网络直接互联互访。 上述各安全域,不同业务平台的系统又可再划分为子域,以便将不同的业务隔离开来。另特在内部互联接口区里划分出一个“内部安全管理子域”,由相关安全系统组成,用于内部安全管理。 如下图示,是划分安全子域后的细化安全域划分图。

图2 联通业务平台集中化安全防护安全域划分细分图具体各安全域子域划分情况如下: (责任编辑:admin) |

- 上一篇:网络安全法(草案)征求意见(图)

- 下一篇:卡巴斯基新调查:个人网络安全意识有待加强